In diesem FAQ wird Schritt für Schritt beschrieben, wie du in deinem vDC eine virtuelle Firewall von Fortinet (Forti-Gate) installierst. Wichtig ist, dass du jeden Schritt befolgst und nichts überspringst. Die Bilder können je nach Version variieren.

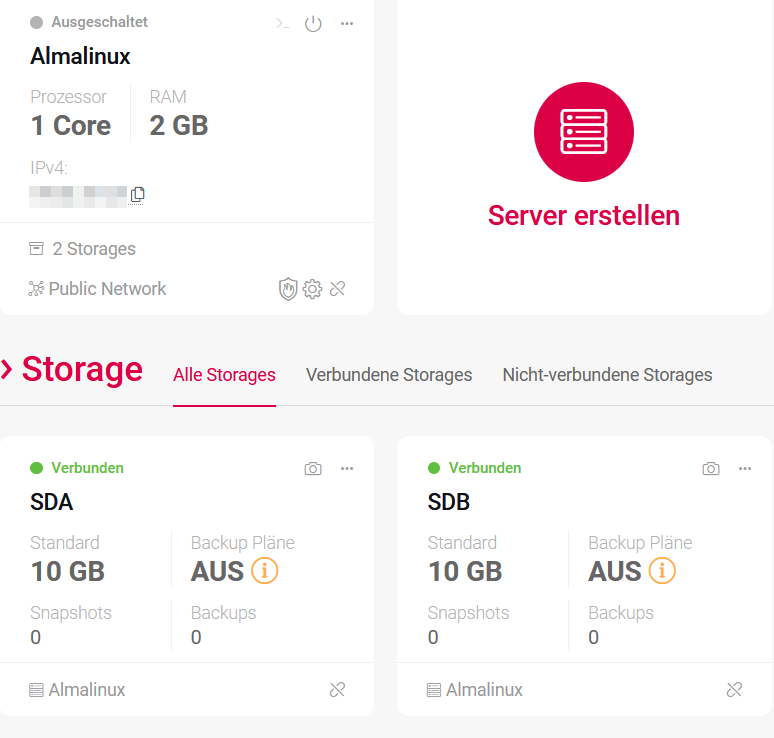

Schritt 1: VM und Storage erstellen

Im ersten Schritt erstellst du die Basis für deine Virtuelle Firewall. Du benötigst einen Virtuellen Server sowie zwei Storage.

- Erstelle eine VM im vDC mit mindestens einer CPU, 2 GB RAM, 10GB Storage mit einem Betriebssystem (sda). Damit die weiteren Schritte funktionieren, wähle AlmaLinux aus. Ansonsten können befehle wie „yum“ nicht funktionieren, welche du später benötigtst.

- Erstelle einen weiteren mindestens 10 GB Storage ohne Betriebssystem (sdb).

- Verbinde den zweiten Speicherplatz (Storage sdb) mit der VM per drag and drop.

- Starte anschliessend deinen Server.

Schritt 2: Konto bei Fortinet erstellen

In diesem Schritt erstellst du dein Konto (sofern du noch keines hast) bei Fortinet und lädst die Datei herunter.

- Erstelle ein Konto bei Fortinet. Folge hier den Schritten von Fortinet.

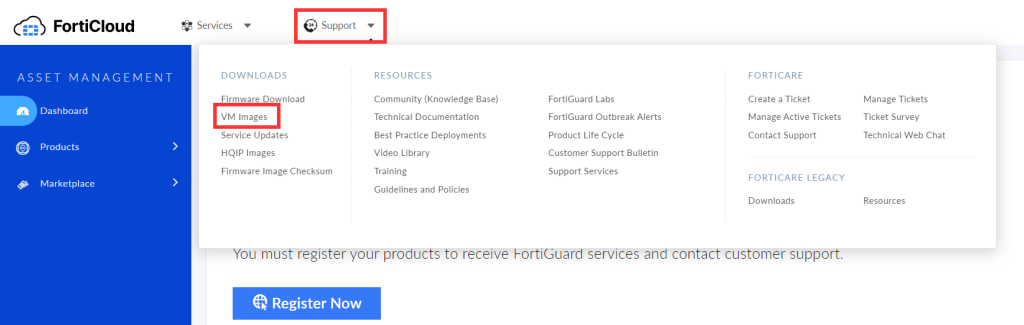

- Melde dich anschliessend auf deinem Fortinet Dashboard an.

- Wähle oben „Support“ und dann „VM Images“

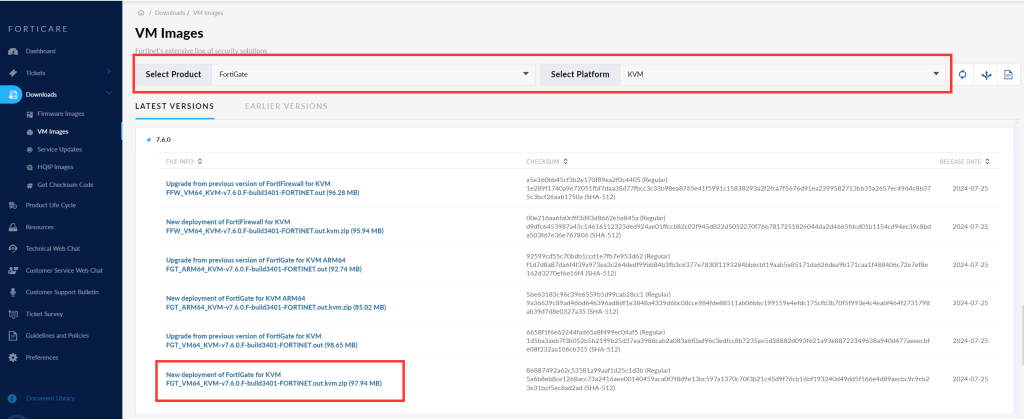

- Nun setze den Filter bei „Select Platform“ auf „KVM“.

- Lade die neuste Version „New deployment of FortiGate for KVMxxxxx“ herunter.

- Entpacke die .zip Datei auf deinem Lokalen Computer.

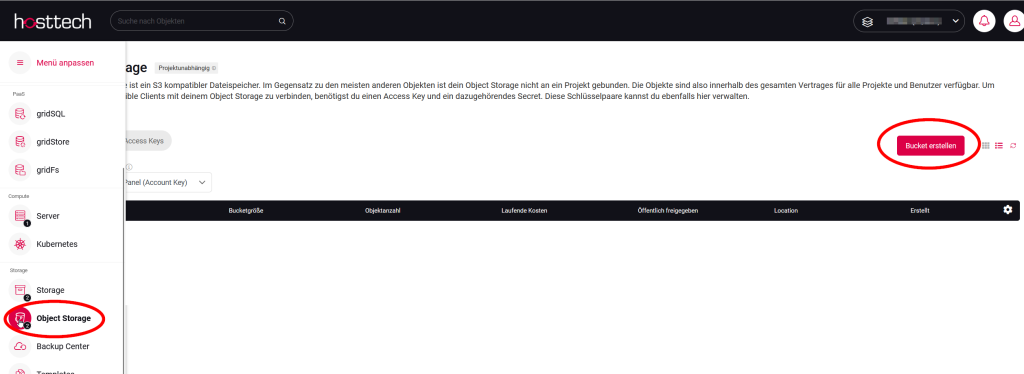

Schritt 3: Object Storage erstellen

Damit die Datei von Fortigate für dein System verfügbar ist, musst du ein Object Storage erstellen.

- Erstelle ein S3 Objekt Storage. Dies kannst du in deinem vDC links unter Storage auf den Bucket klicken. Klicke dann auf „Bucket erstellen“.

- Lade dann die Datei, welche du von FortiGate heruntergeladen hast und entzippt hast in den Bucket hoch. Dies kann je nach dem einen Moment dauern.

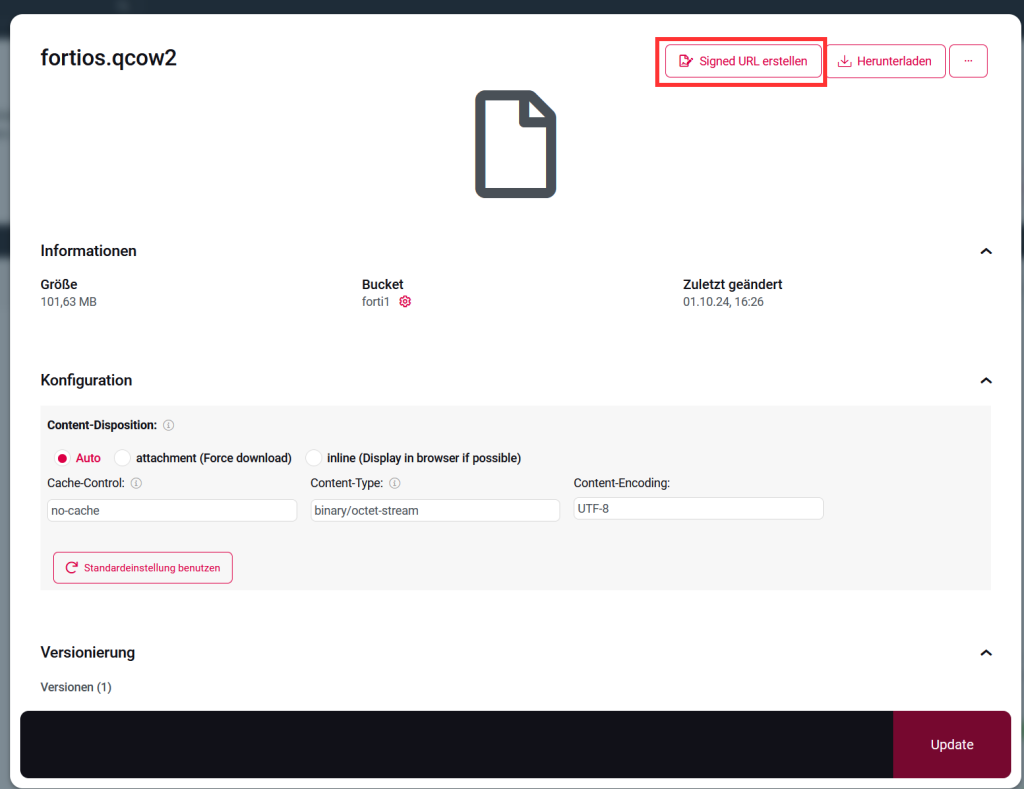

- Erstelle die URL der Datei indem du auf die Datei klickst und „Signed URL erstellen“ wählst. Kopiere die URL.

Schritt 4: Verbindung mit Server herstellen

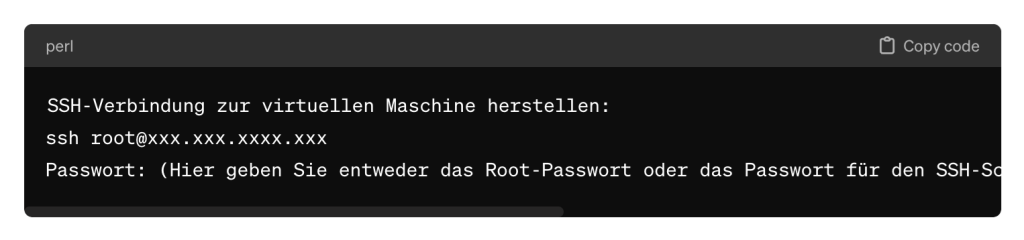

Bei einer SSH-Verbindung zur virtuellen Maschine kannst du entweder das Passwort des Root-Benutzers oder das Passwort des SSH-Schlüssels verwenden, je nachdem, wie die SSH-Konfiguration auf der virtuellen Maschine eingerichtet ist.

Verwendung des Root Passworts

Wenn die SSH-Authentifizierung auf der virtuellen Maschine so konfiguriert ist, dass du dich mit einem Passwort anmelden kannst, verwende das Passwort des Root-Benutzers, wenn du dazu aufgefordert wirst.

Verwendung des SSH-Schlüssels:

Wenn die SSH-Authentifizierung mithilfe eines SSH-Schlüsselpaares erfolgt, benötigst du den privaten Schlüssel, der zuvor mit der virtuellen Maschine verbunden wurde.

Dieser private Schlüssel wird normalerweise verwendet, um sich ohne Eingabe eines Passworts anzumelden.

Abhängig von den Sicherheitsrichtlinien und der Konfiguration der virtuellen Maschine können beide Methoden verwendet werden. Stelle sicher, dass du das entsprechende Authentifizierungsmittel verwendest, um eine erfolgreiche SSH-Verbindung herzustellen.

Dieser Befehl öffnet eine SSH-Verbindung zur virtuellen Maschine unter Verwendung des Benutzernamens „root“ und der IP-Adresse „xxx.xxx.xxxx.xxx“. Anschliessend wirst du aufgefordert, das entsprechende Passwort einzugeben, um dich anzumelden. Bitte beachte, dass der tatsächliche Befehl die IP-Adresse deiner virtuellen Maschine enthalten sollte.

4.1 Dateien übertragen

Jetzt steht die Übertragung der Datei vom S3 Object Storage auf die virtuelle Maschine

(sda) an. Nach dem Ausführen des „wget“ Befehls füge bitte den Link der Datei ein, den du aus dem Bucket kopiert hast.

Da der Link für das System zu lange ist, wird er sogleich mit dem folgenden Code umbenennt und heruntergeladen. Wichtig: Merke dir den neuen Namen der Datei!

wget -O NEUERNAME.qcow2 "https://PFAD"wget -O fortigatefortios.qcow2 „https://bc01.gos3.io/forti1/fortios.qcow2?X-Amz-Algorithm=AWS4-HMAC-SHA256&X-Amz-Content-Sha256=UNSIGNED-PAYLOAD&X-Amz-Credential=1ZF6W8TE6Q1QHRJFQ1NB%2F20241001%2Fbc01%2Fs3%2Faws4_request&X-Amz-Date=20241001T142824Z&X-Amz-Expires=604800&X-Amz-Signature=09982bb8585e869426acbf70a1af0f4c0e06cd91393e24d514627b605050e395&X-Amz-SignedHeaders=host&x-id=GetObject“

4.2 Datei konvertieren

Das Dateiformat muss nun noch in das RAW-Format konvertiert werden. Konvertierungsprogam suchen. Der Befehl zur Suche nach dem Konvertierungsprogramm mit YUM lautet:

yum search qemu-imgDieser Befehl sucht im Paketrepository des Systems nach dem Paket, das das Programm „qemu-img“ enthält. Nach der Ausführung dieses Befehls bekommst du eine Liste der verfügbaren Pakete, die „qemu-img“ enthalten oder damit in Verbindung stehen. Um das Programm „qemu-img“ mit YUM zu installieren, verwende den folgenden Befehl:

yum install qemu-imgNachdem du diesen Befehl ausgeführt hast, wird das Paket „qemu-img“ und alle erforderlichen Abhängigkeiten installiert. Das File muss nun konvertiert werden mit folgendem Befehl:

qemu-img convert -p /root/DATEINAME.qcow2 -O raw /dev/sdbBeispiel: qemu-img convert -p /root/fortigatefortios.qcow2 -O raw /dev/sdb

Dieser Befehl konvertiert die Datei „/root/DATEINAME.qcow2“ in das Raw-Format und speichert sie auf dem Gerät „/dev/sdb“. Stelle sicher, dass du über die erforderlichen Berechtigungen verfügen und dass die Quelldatei und das Zielgerät korrekt angegeben sind, da dieser Befehl direkt auf das Zielgerät schreibt und bestehende Daten überschreiben kann. Sei äusserst vorsichtig beim Ausführen dieses Befehls, um Datenverluste zu vermeiden.

4.3 Partition einhängen

Die Partition muss eingehängt werden, damit sie beim Start der virtuellen Maschine erkannt wird. Um die Partition /dev/sdb1 auf das Verzeichnis /mnt zu mounten, verwende den Befehl:

mount /dev/sdb1 /mntDieser Befehl bindet die Partition /dev/sdb1 an das Verzeichnis /mnt, so dass du auf die darin enthaltenen Dateien zugreifen kannst. Stelle sicher, dass das Zielverzeichnis (/mnt) vorhanden ist, bevor du versuchst, die Partition zu mounten.

Um zu überprüfen, ob die Partition erfolgreich gemountet wurde und um den verfügbaren Speicherplatz sowie die Dateien im gemounteten Verzeichnis anzuzeigen, verwende die folgenden Befehle:

- Überprüfen des verfügbaren Speicherplatzes:

df -h - Anzeigen der Dateien im gemounteten Verzeichnis:

ls -la /mnt

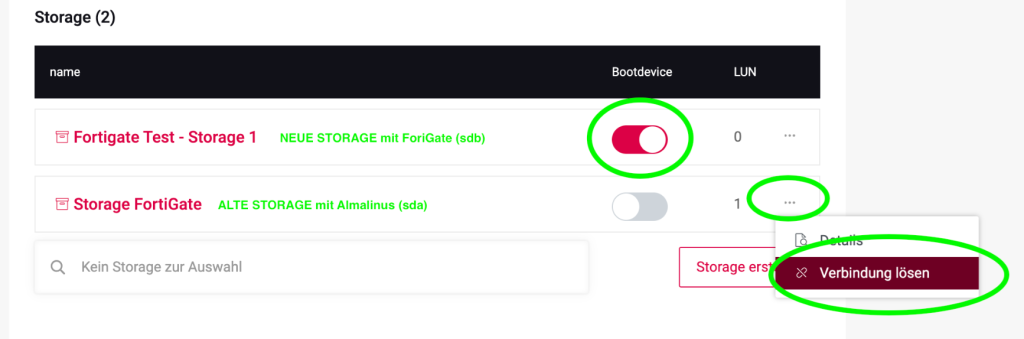

Schritt 5: Storage ändern

Nun wird SDB, also dein Storage wo die FortiGate läuft, verbunden und die Verbindung zum ersten Storage gelöst.

Öffne das vDC und wähle die virtuelle Maschine aus. Ändere die Einstellungen, um den zweiten Speicher als Boot-Speicher auszuwählen und entferne den ursprünglichen Speicher als Boot.

SDA ist nun getrennt und SDB ist als Bootdevice gekennzeichnet.

Starte anschliessend die virtuelle Maschine im vDC wieder.

Schritt 6: Verbindung auf deine Firewall herstellen via Browser

Um auf die FortiGate-Oberfläche im Browser zuzugreifen, öffne dein bevorzugten Webbrowser und gib die IP-Adresse der FortiGate in die Adressleiste ein:

https://xxx.xxx.xxx.xxx (ersetze xxx durch deine tatsächliche IP-Adresse).

Nachdem du die IP-Adresse eingegeben hast, drücke die Eingabetaste (Enter). Du wirst zur Anmeldemaske weitergeleitet. Für die Anmeldung verwendest du die folgenden Anmeldeinformationen:

Benutzername: admin

Passwort: leer lassen (nichts eintragen!)

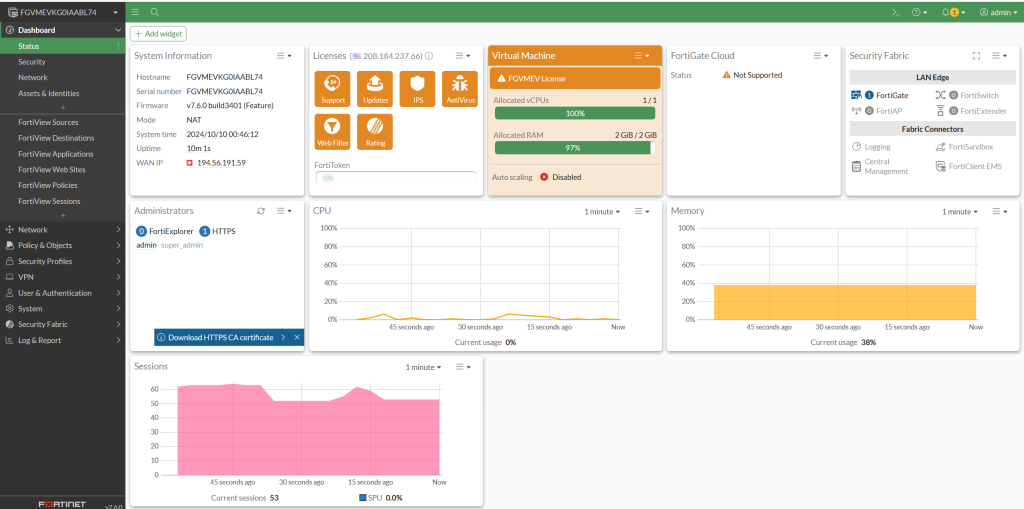

Gib die Anmeldeinformationen ein und klicke auf „Login“. Nun solltest du zugriff auf das FortiGate-Dashboard erhalten.

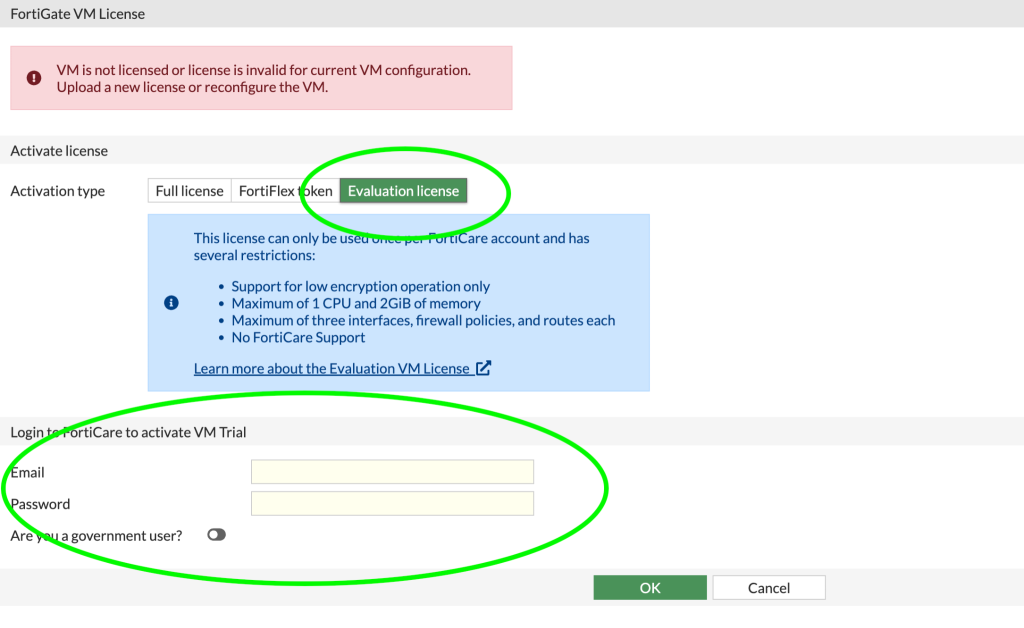

Um die Testlizenz zu aktivieren, musst du dich zuerst in deinen Account auf der entsprechenden Plattform einloggen. Wenn du spezifische Fragen zur Aktivierung deiner Testlizenz hast, wende dich an den Support der entsprechenden Plattform oder Software wenden, um weitere Unterstützung zu erhalten.

Nach dem Anmelden wird die Lizenz eingespielt und die FortiGate startet neu.

Wir stehen dir gerne zur Verfügung, um deine Fragen zu beantworten. Um jedoch eine fundierte Kenntnis über die Funktionalitäten von FortiGate zu erlangen, empfehlen wir dir, dich direkt an den Support von FortiGate zu wenden.

Grundlegende FotiGate-Firewall-Konfigurationsbeispiele

Die Konfiguration einer FortiGate-Firewall über das grafische Benutzerinterface (GUI) ermöglicht eine intuitive und visuelle Verwaltung der Einstellungen. Hier kannst du lesen, wie du die genannten Beispiele über die GUI umsetzen kannst:

- Interface Konfiguration:

Netzwerk > Interfaces: Hier kannst du all deine LAN und WAN-Interfaces konfigurieren. Wähle hier das Interface aus, dass du konfigurieren möchtest und gib die IP-Adresse, Subnetz und weitere Optionen wie Alias und den erlaubten Zugriff (z.B. Ping, HTTPS, SSH…) an. - NAT Konfiguration:

Policy & Objects > IPv4 Policy: Hier erstellst du eine neue Policy, indem du auf „Create New“ klickst. Wähle das LAN-Interface als „Incoming Interface“ und das WAN-Interface als „Outgoing Interface“ aus. Setze „Source “ auf „all“, „Destination auf „all“ und aktiviere NAT. - VPN Konfiguration:

VPN > IPSec Wizard: Verwende den Wizard, um ein neues VPN einzurichten. Gib den Namen für die VPN-Verbindung an und wähle das Template aus. Folge den Anweisungen, um Phase 1 und Phase 2 mit den entsprechenden Einstellungen zu konfigurieren. - Firewall Regeln:

Policy & Objects > IPv4 Policy: Für jede Regel, die du erstellen möchtest, klicke auf „Create New“. Konfiguriere die Quelle (Source), das Ziel (Destination), das eingehende Interface (Incoming Interface), das ausgehende Interface (Outgoing Interface) und die Aktion (z.B. Accept oder Deny). - Sicherheitsprofile:

Security Profiles: Hier kannst du verschiedene Sicherheitsprofile konfigurieren, wie Antivirus, Webfilter, DNS-Filter usw. Du kannst ein neues Profil erstellen oder vorhandene Profile bearbeten und diese dann in deinen Firewall-Regeln anwenden. - Logging und Monitoring:

Log & Report > Log Settings: Konfiguriere hier, welche Ereignisse geloggt werden sollen. Du kannst spezifizieren, welche Art von Traffic (z.B. Forward Traffic, Local Traffic) geloggt werden soll und auf welchem Severitätslevel.

Für jede dieser Aufgaben gibt es in der FortiGate-GUI klare, schrittweise Anleitungen. Es ist wichtig, dass du dich mit den spezifischen Versionen der FortiGate-GUI vertraut machst, da sich die Navigation und die verfügbaren Optionen zwischen den Versionen leicht unterscheiden können.

Nachdem du die grundlegenden Konfigurationen vorgenommen hast, solltest du deine Firewall und die damit verbundenen Sicherheitseinstellungen regelmässig überprüfst und anpassen, ums sicherzustellen, dass dein Netzwerk gegen aktuelle Bedrohungen geschützt ist.